浅谈甲方基础安全建设 - 如何构建可度量的入侵检测(风险感知)体系

0x01 背景

过往工作中有时会出现这样的困惑,甲方的入侵检测做了很多年,当传统的安全产品建设看似“成熟”之后,还是各种原因导致没有检出的case,那么问题到底出在哪儿?应该怎么建设?恰巧上周五大家也在讨论这件事,简单谈谈我的看法,权当一家之言,希望对你有帮助。

写作时间:2024年6月3日 下午10:09:42

撰写时间:1h

PS: 最近算是工作过程中一个关键的时间节点,回顾入职时定下的目标,核心目标:了解传统安全产品的建设原理算是阶段性完成了,也有幸参与了部分产品的从0到1建设经验,站在整个职业生涯看,算是一笔宝贵的财富,不过总结沉淀做得还不够好。借着这个契机,准备总结/分享一些收获(技术 + 方法论),主要还是偏个人思考居多,形式主要为:问题 + 结论。

0x02 结论

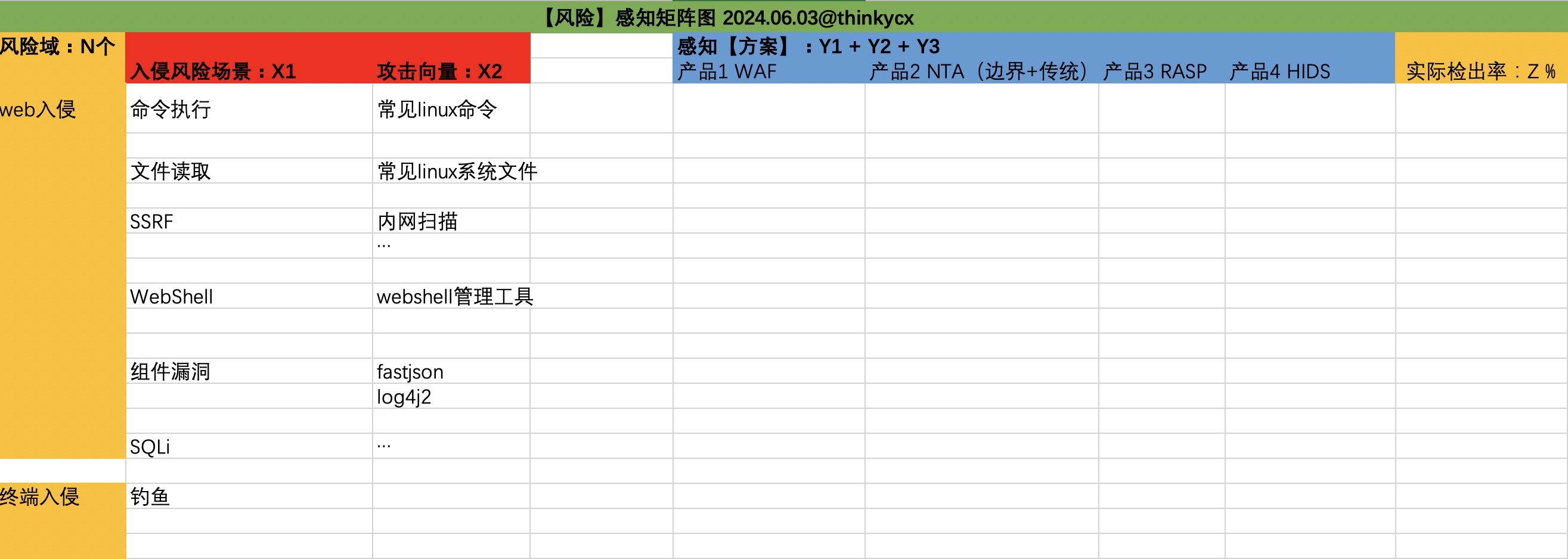

通过构建风险感知全景图,通过指标刻画每个阶段的能力:风险识别数/应覆盖的检测能力数量/安全产品覆盖比例(数据+规则)/当下实时检出率。

0x03 是什么

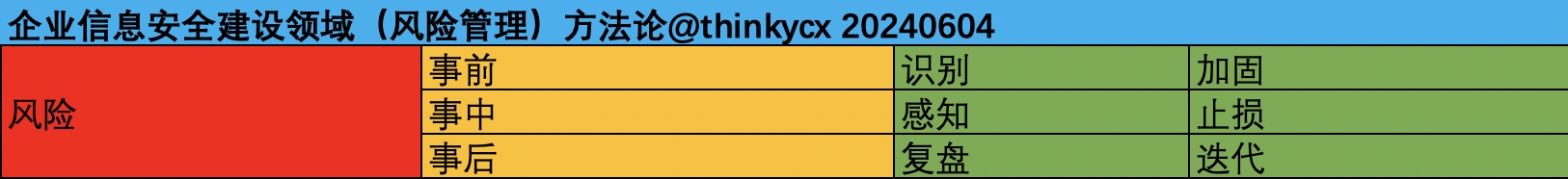

风险感知在整体安全建设中处于什么位置?企业信息安全建设领域(风险管理)方法论:

1、事前:风险的【识别】与【加固】。

2、事中:风险的【感知】与【止损】。

3、事后:风险的【复盘】与【迭代】。

入侵检测的本质是 事中感知。核心目标是:风险都能检测出来。拆分一下目标取决于下面几个点:

1、风险覆盖:知道有什么风险

2、检测方案 :知道怎么检测

3、安全产品:有检测能力(有对应的数据,规则正常跑着)

4、告警运营:有人跟进(能看懂,能处置,能闭环)

简化一点,抛开运营过程中“人”的因素,入侵检测效果 = 1* 2* 3

具体到落地层面,“可度量的入侵检测体系” 关键的点是: 风险可度量,检测方法可度量、检测效果可度量。

0x04 为什么

为什么要做这件事情,为什么“可度量”很重要?

1、符合整体性思维原则:a)方便感知全局、当下进展、刻画主要矛盾,刻画从0到1建设的全景图; b)任何目标,对应需要交付产品/结果都应该是有终态的,应该先定义好终态,在建设过程的每个阶段对比差距。

2、信息透明,提高效率:便于跨团队沟通、便于高效协作(包括攻、防、运营处置),便于项目沉淀。

3、符合事物发展的客观规律:事物发展成熟的标志:模块不断细分、标准化、流程化、自动化。

0x05 怎么做

简单来说,整张表(风险感知矩阵图),核心逻辑是:风险 + 方案 + 效果。具体到字段上:、

- 风险:风险域、入侵风险场景、攻击向量

- 方案:产品1、产品2(产品的检测手法 和 攻击向量非一一映射关系,目标是能攻击向量覆盖即可,多种攻击向量可能对应到产品的检测方法只是一种)

- 效果:实际检出率 (只为最终检测效果负责,产品本身的数据质量覆盖度应在产品本身闭环)

最终达到了什么效果?完成了既定目标:通过各指标,刻画风险场景、入侵感知能力建设、实际检出效果。

具体到执行层怎么做?风险的发现和攻击向量提取 通常是蓝军同学/研究团队负责,安全产品建设(数据+规则)通常是红军负责,两者平衡交叉效果可能会更好(或引入新团队,紫军)。

0xFF总结&感受

1、入侵检测只是风险管理过程中一个具体的例子(事中感知),识别风险/提取检测手法/闭环风险检测能力(数据+规则)/刻画检测效果(bas)是基础,方法论可适用于任何风险管理领域。

2、“仰望星空+脚踏实地”。a)全局/细节都很重要,缺一不可,需要平衡。跳出写规则的细节从局外人的角度看,更容易找到发展方向;关注细节同样重要,才会让你不走太偏。b)结果很重要,让我们不要忘记目标;过程很重要,让我们注重当下。

3、项目阶段性做完之后,需要阶段性总结,最好的是十年前,其次是现在。

4、职业生涯SOP:通用版 / 偏激版需要沉淀。