TCTF2019公开课 ——安全研究前沿介绍——新技术&新方法

看完之后做一个简单的记录,暂不深究细节。

视频地址:https://live.freebuf.com/live/55ff04f5034df8fd6e82e2231b3d152d/s_126

分享者:刘惠明@xlab

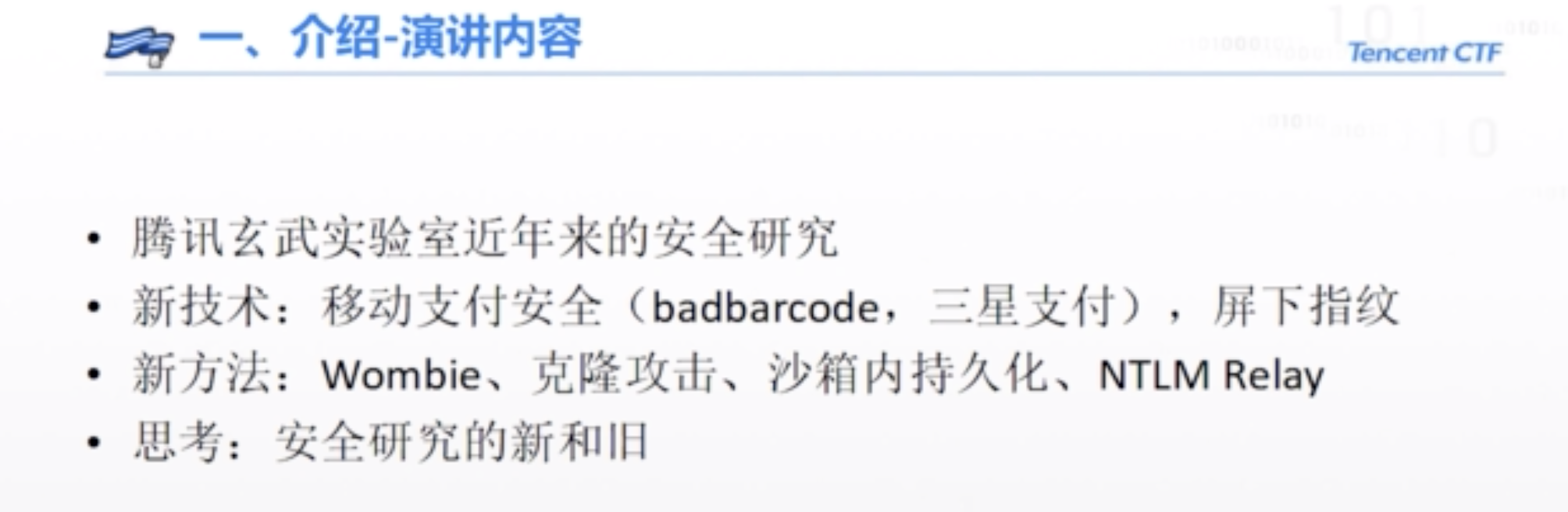

一、介绍

打CTF的过程是学习安全技术的一个过程,但是安全研究人员在工业界需要解决别人没有解决过的问题,不能仅仅是解别的出的题。

二、新技术

-

条形码攻击:生成容易,识别简单。手机上有相机就可以通过相机拿到相关的信息。场景一:利用虚假的票getshell机场的链接扫码器的PC。场景二:远程发射激光和扫码器通信。

-

三星支付:靠近即可刷卡,在空中传输信息。因此可以利用线圈连接电脑,电脑上可以拿到支付相关的信息。(未修复)

-

屏下指纹:指纹识别在屏幕下。在别人解锁之后,由于残留了指纹,利用一张卡遮住屏幕上的感光元件,让他误以为是手指压在上面了。

-

IOT,攻击链为:attack router,进而attack 内网摄像头。

当新的技术出来时候,需要关注一下。以结果为导向的安全研究,做世界上没有人研究过的东西,收获名气,帮助整个行业提升安全性。

三、新方法

- 手机僵尸攻击(Wombie),攻击者可以通过手机A攻击手机B,形成僵尸网络。

- 克隆攻击:拿到手机上APP的"Cookie"从而冒充用户身份。视频中用facebook APP演示。

- 沙箱内持久化攻击(Persistent Attack):由于sandbox,关掉浏览器页面后,恶意代码就没了。可以实现,关掉浏览器,电脑重启之后恶意代码还在执行。

- NTLM Relay:windows上相关java库里面,没有修复。放大攻击效果,Ghrida XXE to RCE。

总结

- 关注新技术刚出来的时候,关注新的feature是不是会有问题。

- 关注新技术的同时,梳理老的技术有没有问题。